О том, как и по каким маршрутам беларуские власти вывозят экспортную продукцию, уже хорошо известно и написано многое, включая наши публикации (например, здесь, здесь или здесь).

Различные проблемы «встроиться» в работу балтийских портов России были изначально, включая поиск в этом регионе вариантов строительства нового грузового терминала.

Даже до Мурманска «добрались» в изысканиях. Однако «братская» Россия, похоже, ничего реально пригодного пока не предложила.

Также известно, что не все гладко с планами наращивать объемы удобрений через российские порты Балтики. На 5 млн. тонн по итогам 2023 планировали выйти, плюс на Китай 1 — 2 млн. А так называемому президенту, по его же заявлениям, хочется то продать все 12 млн. тонн (в некоторых документах перспективы и на 15 млн. тонн удобрений фигурируют). Однако успехи все же близки к плановым — власти заявляют о перевалке в российских портах Балтики в первом полугодии 2023 года 2,7 млн. тонн калийных удобрений.

Проблемы с пропускными способностями железной дороги существуют почти на всем российском участке маршрута, а также в железнодорожном узле Санкт-Петербурга и в портах.

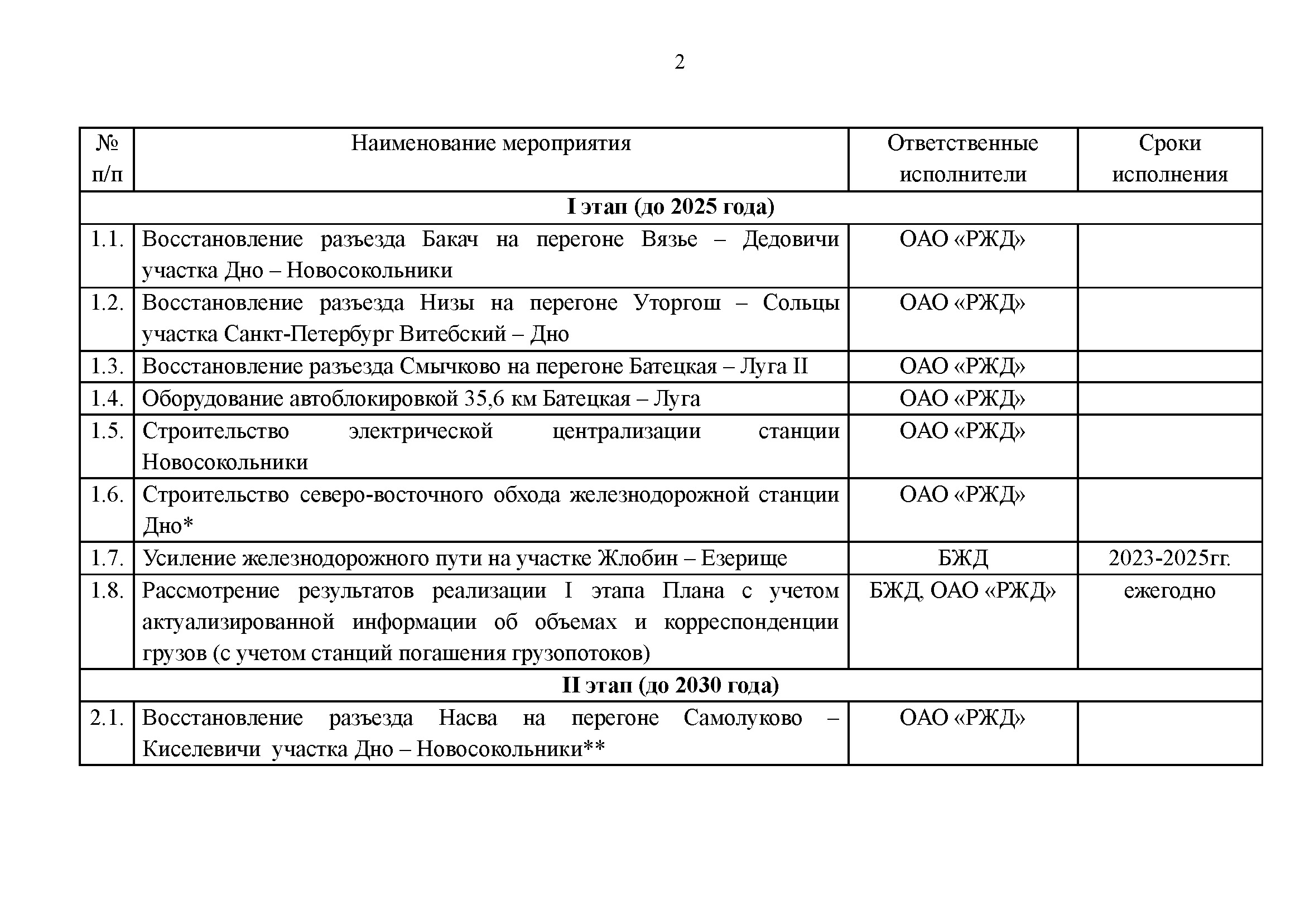

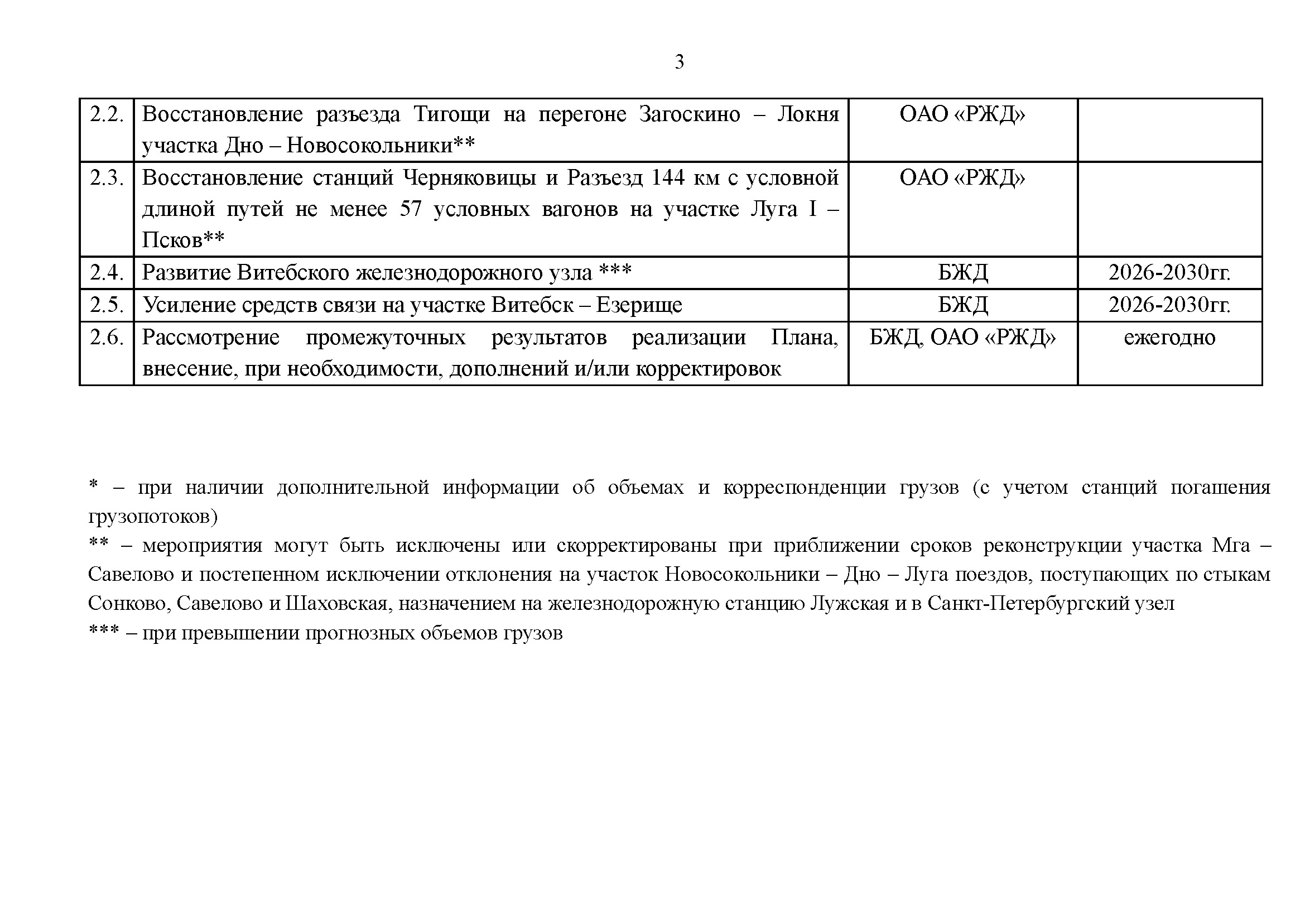

Потому БЖД и РЖД разрабатывали общие планы инвестиций в инфраструктуру для преодоления «узких» мест.

И, похоже, теперь планы переросли в соглашение. Официальные сайты БЖД и РЖД уже сообщили, что железнодорожные компании договорились о развитии инфраструктуры в направлении портов Северо — Западного региона России, подписав 25 августа 2023 года на XI международном железнодорожном салоне пространства 1520 «PRO//Движение. Экспо» соглашение о сотрудничестве по модернизации и развитию участков инфраструктуры железнодорожного транспорта общего пользования для освоения перспективных объемов грузов, перевозимых по девятому транспортному коридору.

Правда, от первоначального плана до 2030 года, видимо, отказались либо частично отложили, так как упомянутое соглашение, по заявлениям БЖД и РЖД, рассчитано на реализацию до 2026 года.

Изначальные мероприятия так же скорректированы. Теперь это: развитие российских участков Новосокольники — Дно — Батецкая — Луга-1 со строительством пяти разъездов; техническое перевооружение сетей связи на участке Батецкая – Луга-1; строительство двух разъездов на участке Луга-1 — Псков; развитие железнодорожных подходов к порту «Бронка». План по беларуской части маршрута не изменился. Это: усиление инфраструктуры и капитальный ремонт искусственных сооружений от ст. Жлобин до границы с Россией. Также не отказались и от идеи электрификации железной дороги от ст. Жлобин до станции Луга-1.

Так что процесс создания Россией окончательного «хомута» на шею БЖД и экономики Беларуси в этом сегменте экспорта можно считать завершенным. Полагаем, ни у кого нет иллюзий, что все эти российские скидки и инвестиции для Беларуси — даром.

Однако на 12 млн. тонн удобрений явно не дотянут. Потому и идут параллельно изыскания для строительства нового порта для беларуского экспорта.

Впрочем, нечто подобное пишут и независимые российские аналитики (полагаем условно независимые, так как в России, как и в Беларуси весьма небезопасно писать правду). Более того, звучат цифры, что ставки перевалки удобрений в российских портах Балтики возросли в 2 — 5 раз. И если исходить из стоимости перевалки в сравнении с портом Клайпеда (Литва) 6-8 долларов США за тонну, то на плановых 5 млн. тонн удобрений Беларусь теряет в России от 30 до 160 млн. долларов США.

И напомним, что маршруты вывоза экспортных грузов через морские порты России в разы дороже из-за своей протяженности как в части железнодорожного тарифа (для удобрений в российские порты Балтики это плюс 11 — 19%), так и за счет затрат на использование/привлечение подвижного состава.

Добавив к этому относительную долгосрочность планов и инвестиций (по упомянутому соглашению — до 2026 года, а на строительство нового порта и к 2030 году не факт, что успеют), риск замещения рыночных ниш иными производителями удобрений весьма высок…